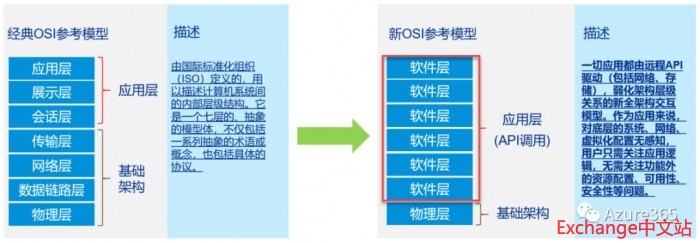

随着各种应用和设备的上云,相信大家对SDN(软件定义网络)的概念已经不再陌生,传统的七层模型现在看了除了物理层全部都是软件层。那对于原来的网络层现在的软件层来说,如何在Azure上扩展自己的虚拟专用网络呢?

首先我们建立一个从本地网络到Azure的VPN连接。

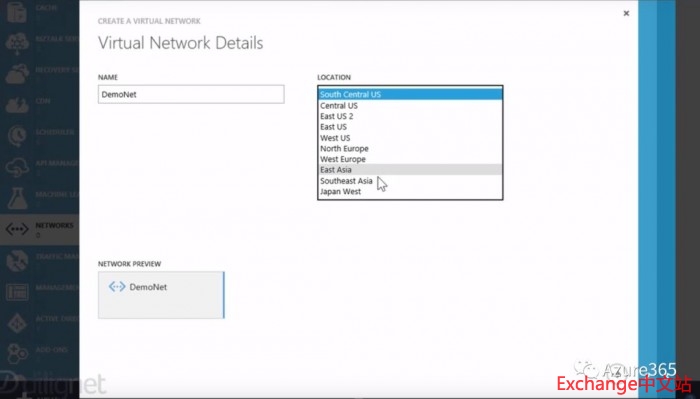

第一步先建立云端的虚拟网络,在Azure的主页上选择网络,然后我们给虚拟网络取个名字,并选择数据中心所在区域。

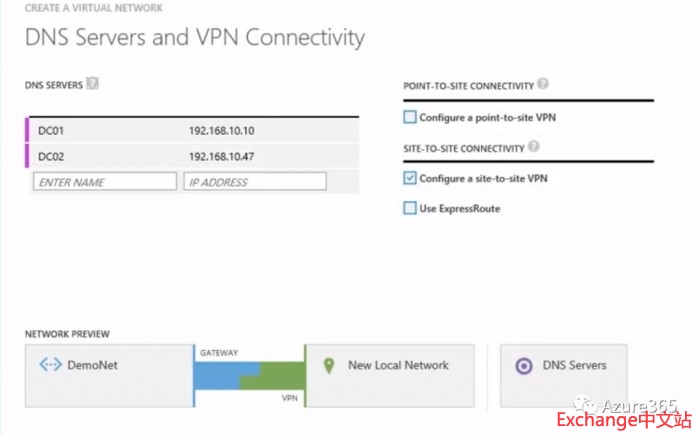

接下来我们输入企业内部的DNS服务器,然后选择配置一个VPN(Configure a site–to–site VPN)。

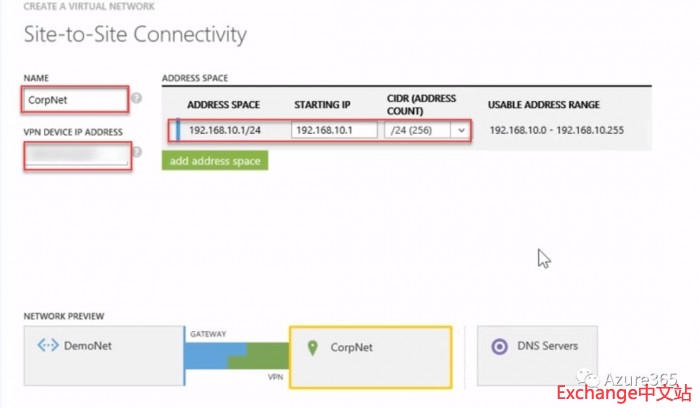

因为是在云端操作的,我们还必须让Azure知道本地的VPN网关,以及本地的子网情况,这里我们给本地网络命名并告诉Azure网关地址和本地IP区间。

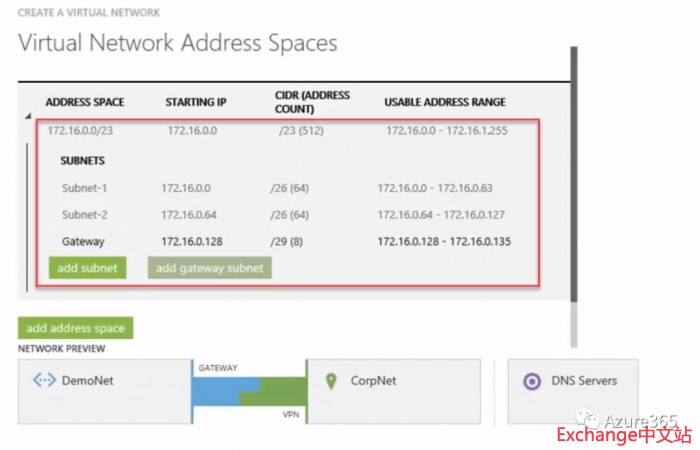

最后云端网络部分也需要分配自己的IP网段和网关,这里的网段务必请与内部网段区别开来。当然必要的话可以设置多个地址空间以对Azure端的虚拟网络进一步逻辑隔离以适配不同的业务需要。

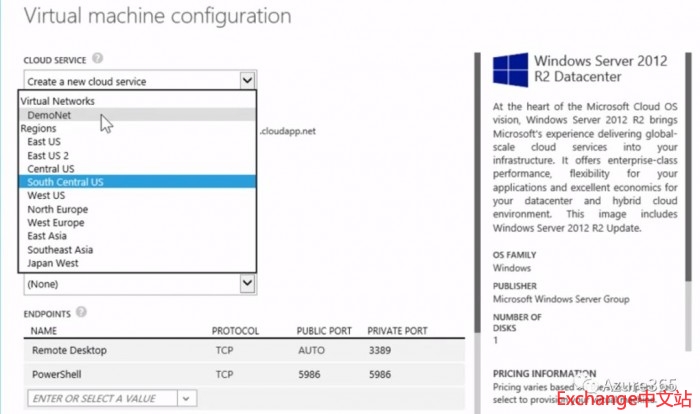

网络搭建好了,建个虚机试试连接。在建立虚机的时候,我们直接选择我们刚刚创建的Azure端的内部虚拟专网就行了。

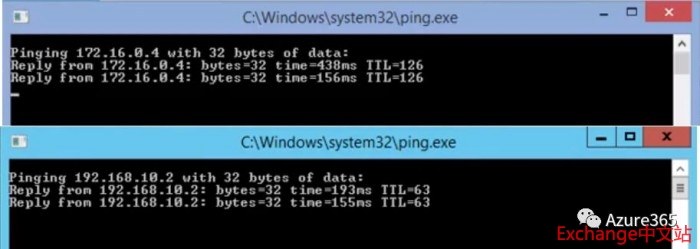

建立完成后,关闭防火墙,测试下云端服务器与内部服务器的连接,双向测试成功!

接下来我们演示在这样一个混合环境中通过建立一个阻隔到某个网站的访问策略。整个演示的操作界面在Azure资源管理器(ARM)上,涉及到的产品有Fortigate。

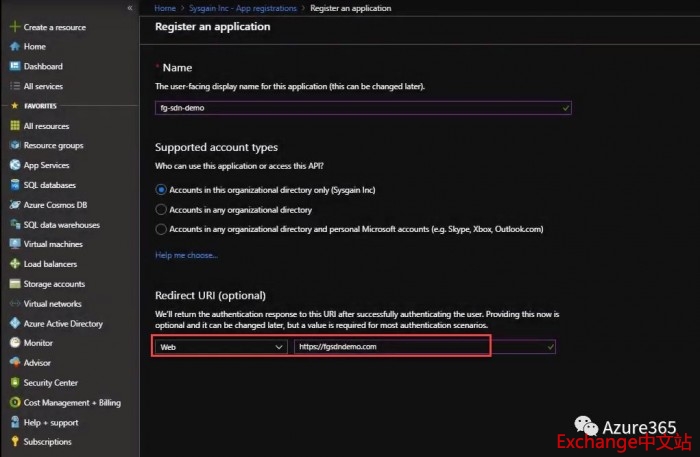

既然已经将本地AD拓展到了云端,我们在AzureAD中注册一个新的应用,确定应用名,在Azure ID验证通过后重定向到Fortigate的SaaS服务站点。

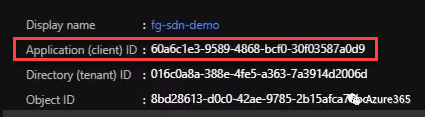

完成注册后,Azure会分配给该应用一个应用ID号,记下来,后面会用到。

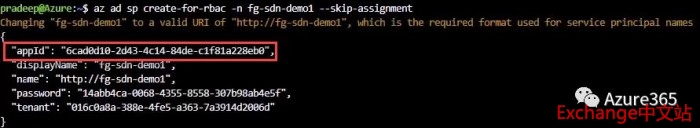

注册服务也可以通过以下Azure命令行CLI完成:

az ad sp create–for–rbac –n fg–sdn–demo1 ––skip–assignment

AAD同样会分配AppID给你:

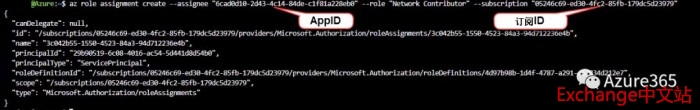

这样一个服务在Azure上需要有怎样的权限呢,显然需要有创建网络的权限(Network Contributor)以及创建VM(VM Contributor)的权限。

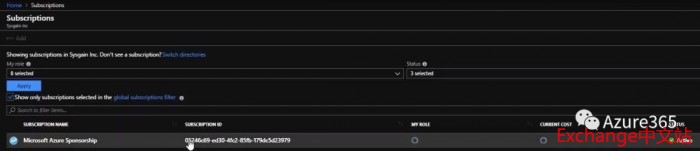

先选择一个Azure租户的订阅。

然后通过命令行将这个服务和Azure的角色关联起来。

下面一步是将Fortigate Fabric连接器的模板部署到Azure上,Github上的Fortinet开发团队专门建立了一键上云的按钮(点击阅读原文查看链接),当然这部分得益于微软收购Github的春风(双方账号可以集成验证了),使后者成为了Azure的第三方产品库。当然不光Fortinet,Cisco,Barracuda的Github社区都有一键部署云端模板的功能。

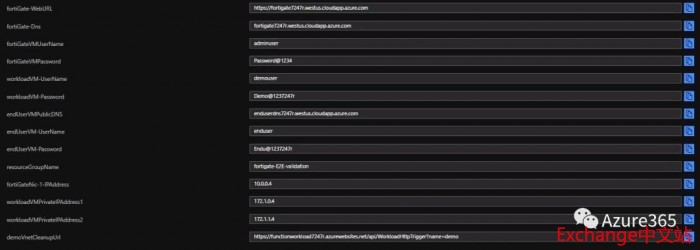

模板推送完成后,在ARM界面完成初始化配置即可。

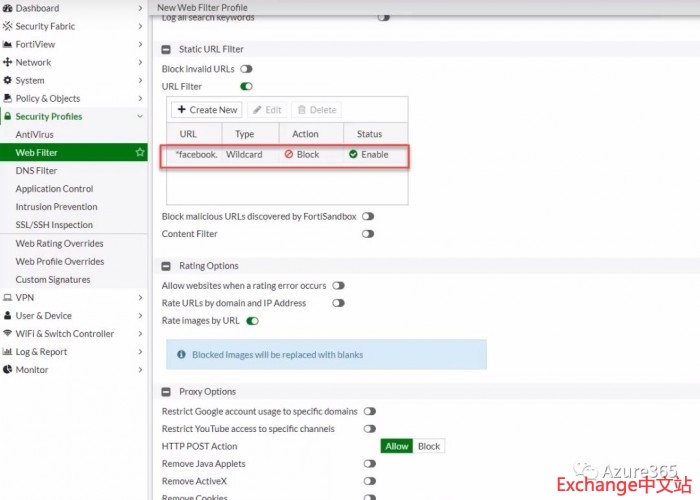

这样就完成了Fortigate虚拟应用的创建,其实我们可以把它看作一台高度定制化的虚拟机,只向用户提供了Web访问界面。接下去的配置就跟你在一台Fortigate一体机上做配置没有任何区别,在IPv4策略中添加一条禁止到某URL的访问策略,比如说Facebook,那策略中所有源地址都无法访问脸书了。

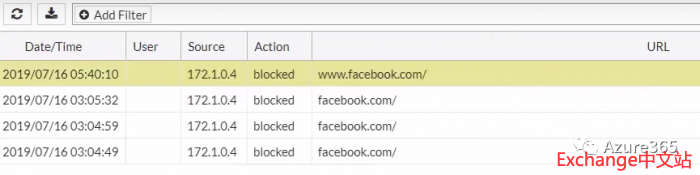

在界面上我们甚至可以看到这条策略阻断的历史记录。

好了,今天就先说到这里。对了下月五号晚上,小编会在上海的微软加速器(田林路192号J楼2层)给各位AI爱好者普及Azure与人工智能的知识,感兴趣的读者千万不要错过哦~ 详细内容会在后续更新,敬请密切关注Azure365

- 混合云集成方案Azure Arc - 2020年3月28日

- 【全网首播:Azure大全】11. 开发人员工具与Azure Stack - 2020年2月22日

- 【全网首播:Azure大全】10. 安全性与标识 - 2020年2月22日

还没有评论