好久没有更新了,今天来讲个Exchange2013中引入的特性RBAC(Role Based Access Control,即基于角色的访问控制)。

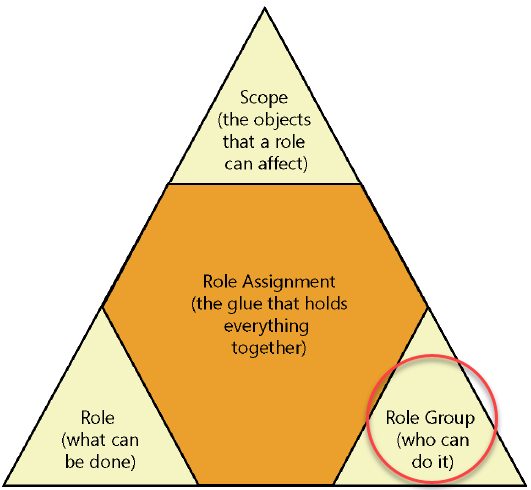

微软官方给出的Exchange 2013的RBAC架构模型如下:

对此呢,小编并不敢苟同。小编认为一个角色分配的三要素应该是:

- 成员(而非角色组):表示谁能执行这些操作;

- 范围:可以对哪些OU或对象执行操作;

- 角色:操作的内容有哪些(包括命令及参数集)。

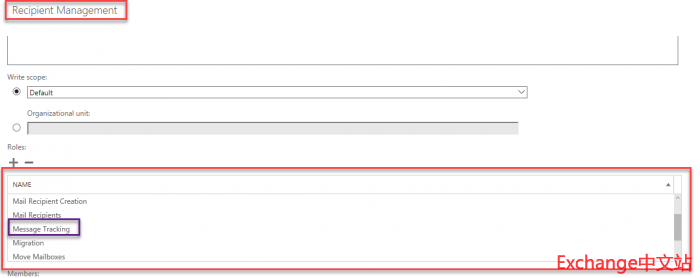

角色组的概念并非图中所描述的决定谁有操作权限,而是角色的集合。例如我们可以看到收件人管理角色组下面有一堆角色,这就定义了这个角色组是由哪些角色组成的。

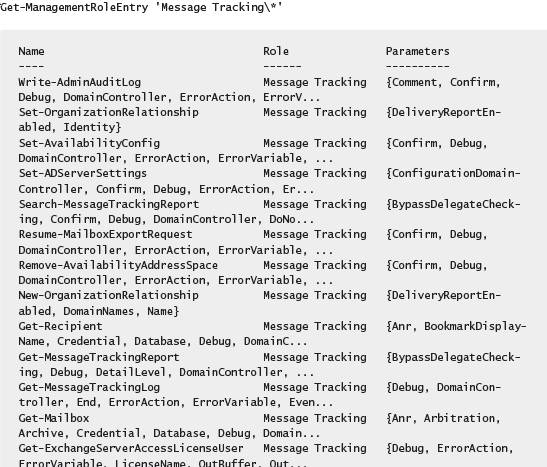

那角色是什么,角色是指令与参数的合集,这个在图形界面下看不到,只有通过命令行查看,比如我们想看看Message Tracking角色能做点什么,输入Get-managementRoleEntry ‘Message Tracking\*’

然后就获得了这个角色所能调用的命令与参数。上周论坛里有个用户询问我,他用set-mailbox命令没有办法设置邮箱的Office属性,即无法更新用户的部门信息。我查看了这个用户的所在角色组,是Server Management,这个角色组下的角色都是针对服务器的一些指令集,尽管有set-mailbox指令,但可用参数非常少。只有Mail Recipient这个角色有这条命令的全部参数。这个角色默认隶属于Recipient Management和Organization Management两个角色组。

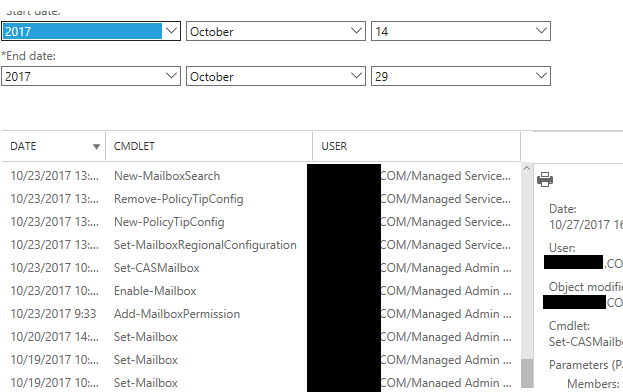

默认的角色组并没有涵盖所有的默认角色,比如说reset password,还有mailbox import export等角色不属于任何默认角色组,也就是默认没有人可以导入导出PST,或在Exchange里给用户重置密码。小编理解,这些都是信息安全高风险操作,只有授权才能完成。当然管理员可以给自己授权,但是一切都会被审计员所看到。

成员和范围这边不细说了,图形界面就可以看到,无非是决定操作者和操作对象。操作对象可以是全局的,也可以限定在某个OU下面。

操作者就是命令的运行者,小编粗粗统计了下,Exchange 2013 SP1下,Organization Management的操作者有700多条命令可以用,Server management和recipient management的管理员则只有400多条命令。

- 混合云集成方案Azure Arc - 2020年3月28日

- 【全网首播:Azure大全】11. 开发人员工具与Azure Stack - 2020年2月22日

- 【全网首播:Azure大全】10. 安全性与标识 - 2020年2月22日

还没有评论