任何一家信息化企业都有自己的核心数据:客户资料、系统密码、技术专利等等。在尚未信息化的年代,人们通过接头暗号保护数据被不法获取;那在信息化的当代,防数据泄露有什么新的挑战呢?

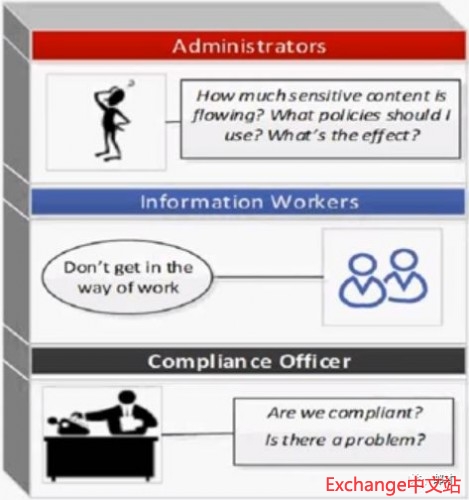

首先,避免无意识的信息泄露(即由于员工安全意识薄弱或受特定钓鱼邮件所惑而泄露信息)。有意识的数据泄露不在本文讨论范围,甚至说如果用户对目标文件采用密钥加密,目前任何DLP软件都无法探测出此文件中是否包含敏感信息。

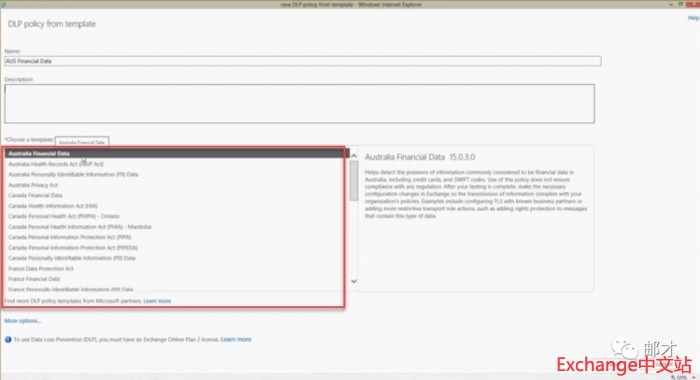

我们知道对于数据安全,世界各地有不同的标准,在一些联邦国家甚至可能有多套标准并行。那作为一个全球化的产品,Exchange也内置了适用于几乎每个标准的模板。你所要做的只是按照要求匹配,然后展示给监管部门看就可以了。

整个防数据泄露的架构分为Exchange部分和Outlook部分。对于Exchange部分的DLP来说,它能检测出以下文件类型是否包含指定信息:Doc/Docx(即Word2003至Word2013编辑的文档)、XLS/XLSX/XLSB(即Excel2003至Excel2013编辑的表格文件)、PPT/PPTX(即Powerpoint2003至Powerpoint2013编辑的演示文档)、TXT/CSV(文本文件)、Zip/GZIP/RAR/TAR/UUE/Mime/TNEF/MSG/MacBin(归档文件)、RTF、HTML/XML、PDF。在任何一封邮件进入队列之前,传输服务有以下三个组件会对每封进入队列的邮件进行扫描。

- 文本提取代理(Text Extraction Agent)

- 信息分级引擎(Classification Engine)

- 策略引擎(Policy Engine)

文件提取代理会对邮件正文以及上述文件类型的附件内容进行扫描,然后件结果输入给信息分级引擎;信息分级引擎根据所匹配的安全模板对内容进行深度分析,得出内容评级。这里需要说明的是一、进入分级引擎的内容必须是文本格式;二、用户也可自定义分级标准;策略引擎是整个DLP的大脑,他会根据规则和分级标准将数据最终提交给不同的传输组件(比入投递到发送队列、生成自定义NDR返回给用户或将路由给安全官做进一步决定等等)。

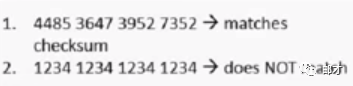

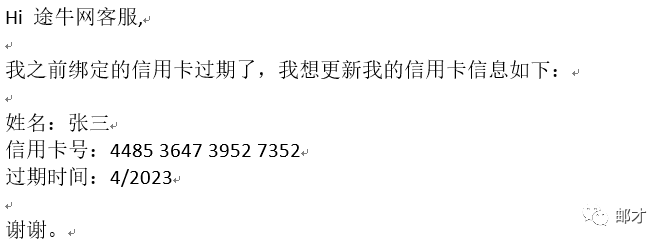

首先,他会获取邮件的正文内容;然后他发现正文中包含了16位数字,这和信用卡的位数一样;

然后,比较这串数字是否符合信用卡的校验码(不是所有的16位数字都会被判定为涉密,比入16个0绝不会被拦截)。

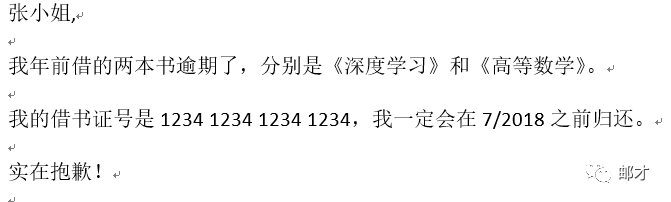

为了确定准确性,在这串数字的前后还发现了“信用卡”、“过期时间”以及日期格式的文本,因此分级引擎会更加确定这是涉及信用卡账号的敏感邮件。再比如以下的邮件就不会被当作信用卡涉密的邮件。

不知道大家能不能理解。下一篇会手把手教大家如何在Exchange2013/2016中配置数据防泄露。

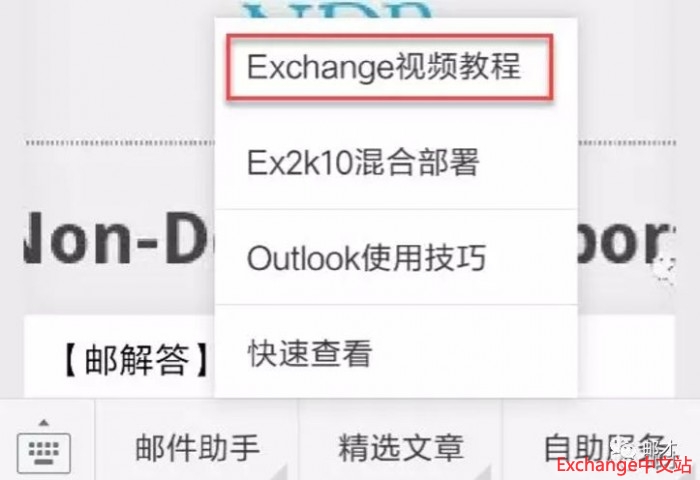

Exchange中文站10周年庆,全网首发Exchange2016中文视频教程促销中,喜欢的童鞋可进入“精选文章”–>“Exchange视频教程”购买。

- 混合云集成方案Azure Arc - 2020年3月28日

- 【全网首播:Azure大全】11. 开发人员工具与Azure Stack - 2020年2月22日

- 【全网首播:Azure大全】10. 安全性与标识 - 2020年2月22日

还没有评论